みなさんはブログやってますか?

ブロガーの人は一人で書いてます?

それとも複数人で書いてます?

わたしは嫁さんにブログやっていることを言っていなくて、黙々と一人でブログ書いてます。同じように一人でやっているブロガーさんは多いのではないでしょうか?

WordPressで記事を書くときは管理者画面から管理者IDでログインする必要がありますが、デフォルト状態だとユーザIDは1つになり、その「ユーザID=管理者ID」がバレバレなんですよね。。。

まぁ、そのことは認識していて、おいおい対策やらないとなーと思っていましたが、Twitterで気になるツイートが流れてきたので、今回対策してみました。

あと、WordPress管理者画面はデフォルト設定だとURLパスが「/wp-admin/」でバレバレなため、

と、入力して管理者画面が表示されるのなら、対策しておいたほうがいいです。プラグインでちゃちゃっと対策できるので、未対策のブロガーさんはコチラからどうぞ↓

・WordPressを使っているブロガーさん

・WordPressでセキュリティ対策していないブロガーさん

・WordPressのログインユーザIDを隠蔽したい人

目次

WordPressデフォルト設定だと何がマズいの?

「セキュリティ対策なんてほんとやる必要あるの?」なーんて思っている

そこのア・ナ・タ

まずはどんな危険があるのかしっかり知ることから始めましょう。

ユーザIDバレバレな件・・・

まず、ブラウザで以下のURLを入力してみましょう。

何も対策していないと・・・

が表示されて、「WordPressのユーザID」がバレてしまいます。

管理者画面URLの変更対策していないと、IDがバレた状態なため、パスワードだけを変更して「辞書攻撃」や「総当たり攻撃(ブルートフォース攻撃)」をヤラれてしまう危険があるということになります。

辞書攻撃(じしょこうげき、英: Dictionary attack)は、主にコンピュータセキュリティ上で用いられる用語で、クラッカーが特定のコンピュータに施されたパスワードを調べたり、スパム送信者が送信先のメールアドレスを決める際に用いる手法である。

引用元:Wikipedia

総当たり攻撃(そうあたりこうげき)とは、暗号解読方法のひとつで、可能な組合せを全て試すやり方。力任せ攻撃、または片仮名でブルートフォースアタック(英: Brute-force attack)とも呼ばれる。

引用元:Wikipedia

そのため、アクセス元IPアドレス制限して、WordPress管理画面へアクセスできる人を限定しているのなら問題ありませんが、誰でもアクセスできる環境であれば、管理者画面URLの変更対策はしておくべき ですね。

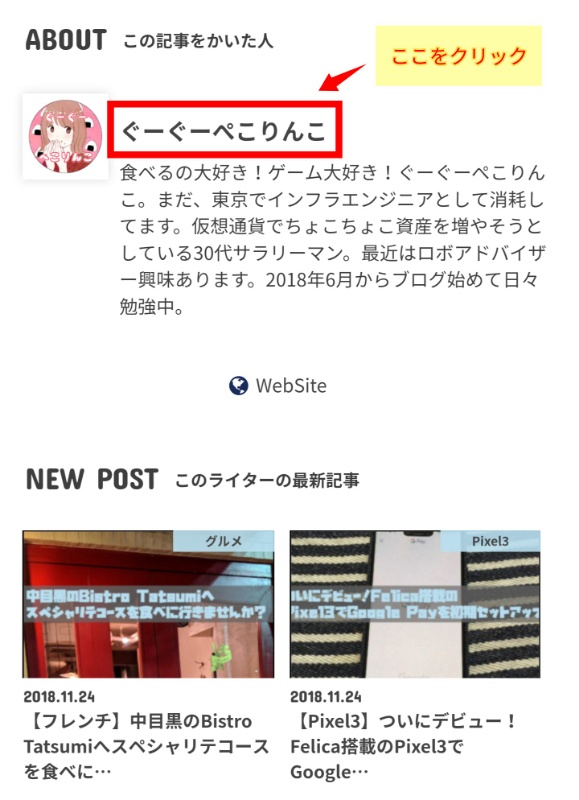

「この記事を書いた人」を表示させていると、ユーザIDがバレバレな件・・・

ブログ記事の下などに「この記事を書いた人」を表示させている場合、表示名を変更していたとしても、リンクをクリックされると、

が表示されて、「WordPressのユーザID」がバレてしまいます。

(対策その1).htaccessを編集してユーザIDがバレるURLをリダイレクト

対策の一つとして、「.htaccessファイルを編集してユーザIDをバレるURLをリダイレクトする」というというのがあります。

わたしが使っているXserver![]() でのやり方は以下となります。コピペでオッケーです。

でのやり方は以下となります。コピペでオッケーです。

まず、Xserverのサーバパネルにログインして「.htaccess編集」を選択します。

「.htaccessファイル」を編集するドメインを選択します。

そして、WordPressユーザIDが分かるURLに対してリダイレクト設定(赤枠線内)を追記します。

追記内容は以下からコピペでどうぞ↓

1 2 3 4 5 6 7 | <IfModule mod_rewrite.c> RewriteEngine On RewriteBase / RewriteCond %{QUERY_STRING} (^|&)author=(.*) [NC,OR] RewriteCond %{REQUEST_URI} ^/author/(.*)?$ [NC] RewriteRule ^(.*)$ /? [L,R=301] </IfModule> |

上記設定は

- クエリー文字列に「author=[任意文字列]」

- リクエストURLに「https://[ブログドメイン名]/author/[任意文字列]」

もしくは

が含まれていたら、トップページへリダイレクトさせる

という意味になります。

.htaccessファイル追記後に保存します。その後、

- https://[ブログドメイン名]/?author=1

- https://[ブログドメイン名]/author/[ユーザID]

へアクセスしてみると、ブログトップページへリダイレクトされるのが確認できると思います。

(対策その2)「この記事を書いた人」を表示させない

WordPressを使って「この記事を書いた人」を表示させてる時点でURLリンクが張られています。

そのため、上記のリダイレクトで対策していたとしても、リンクへマウスオーバーされてしまうとURLが確認できてしまい、ユーザIDがバレバレな状態は変わりません。

そのため、一人でブログやっているのであれば「この記事を書いた人」を非表示にしてしまいましょう。

「えー・・・、それはちょっと・・・」

という人は、ユーザIDがバレても大丈夫なようにWordPress管理者画面URLを変更するなり、別のセキュリティ対策をしっかりやっておきましょう。

「この記事を書いた人」を表示させないやり方はかんたんでプロフィールから説明文を削除するだけでOKなんです。

「WordPress管理者画面左メニュー」→「ユーザー」→「アナタのプロフィール」からプロフィール情報を削除します。

↓

これで「この記事を書いた人」が表示されていた箇所を見ると、表示されなくなっていることを確認できるはずです。

※2018年12月2日追記

WordPressテーマ「ストーク」

「WordPress管理者画面左メニュー」→「外観」→「カスタマイズ」→「投稿・固定ページ設定」

画面に表示されたチェックボックスでポチッとON/OFFできました。

(参考) ブログサイトには色んな国からアクセスされて来てます

Xserver![]() のアクセスログ解析画面を見てみると、色んな国からアクセスされてきていることが分かります。

のアクセスログ解析画面を見てみると、色んな国からアクセスされてきていることが分かります。

そして、WordPressはメジャーなCMSなため、脆弱性を狙ったツールが出回っているおり、常に危険に晒されていることを認識して意識を高めておかないとダメだと個人的には思ってます。

自身が運営しているブログサイトのセキュリティ対策はちゃんと実施していますか?実施していなければ、できるところから対策していくことをオススメします。